-

Câu Hỏi

1868

-

Thành Viên

799

-

Wiki-Hỏi-Đáp.Org

Wiki Hỏi đáp trực tuyến là website chia sẻ kiến thức cộng đồng về tất cả lĩnh vực từ giáo dục, kinh tế, xã hội khoa học, đời sống, gia đình...

Liên hệ tại: Wikihoidap.org@gmail.com

Liên kết hữu ích bạn nên xem: Alo789

-

Theo dõi Wiki Hỏi đáp

-

Bản quyền tại DMCA

Dmz là gì? Mô hình mạng bảo mật này có quan trọng và cần thiết hay không?

Đối với mỗi tổ chức, một mô hình mạng bảo mật là vô cùng cần thiết. Nó giúp tổ chức phân biệt rõ ràng giữa các vùng mạng theo chức năng. Để từ đó, theo yêu cầu thực tế mà thiết lập được các chính sách an toàn thông tin riêng cho từng vùng mạng. Vậy Dmz là gì? Mô hình mạng bảo mật này có quan trọng và cần thiết hay không?

Danh mục nội dung

Bài viết sau đây sẽ giải đáp Dmz là gì? Mô hình mạng bảo mật bạn cần biết đến cho bạn đọc.

Dmz là gì?

Dmz là một định nghĩa được sử dụng trong khá nhiều lĩnh vực. Trong quân sự, Dmz được viết tắt của Demilitarized Zone, có nghĩa là khu vực phi quân sự, vùng phi quân sự hay giới tuyến quân sự. Đây chính là nơi trung lập, biên giới hoặc ranh giới giữa nhiều quốc gia hay nhiều lực lượng quân sự đối lập.

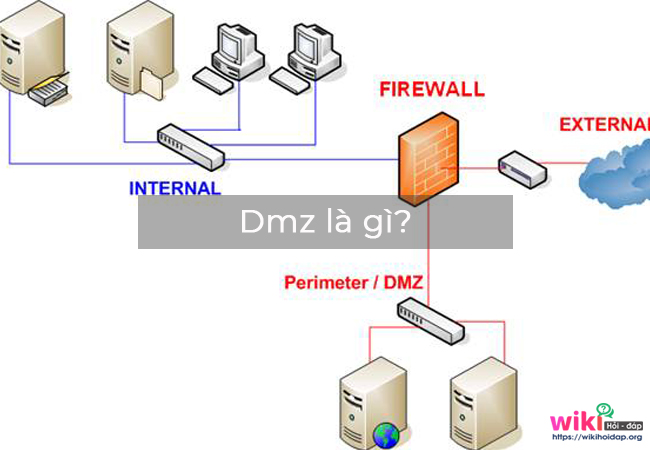

Trong tin học, Dmz được hiểu là vùng mạng trung lập giữa mạng nội bộ và mạng Internet. Đây chính là nơi chứa các thông tin cần thiết nhất, cho phép người dùng từ internet truy xuất vào và chấp nhận các rủi ro tấn công từ internet.

Thành thật mà nói, Mạng dmz được đánh giá là chứa nhiều rủi ro ở lĩnh vực công nghệ thông tin, các rủi ro này từ các yếu tố bên ngoài mang lại.

Mạng DMZ ở lĩnh vực công nghệ thông tin thực sự chứa nhiều rủi ro từ các yếu tố bên ngoài mang lại.

Mail, Web, FTP là các dịch vụ được triển khai nhiều nhất trong vùng Dmz

.jpg)

Cách thiết lập vùng Dmz

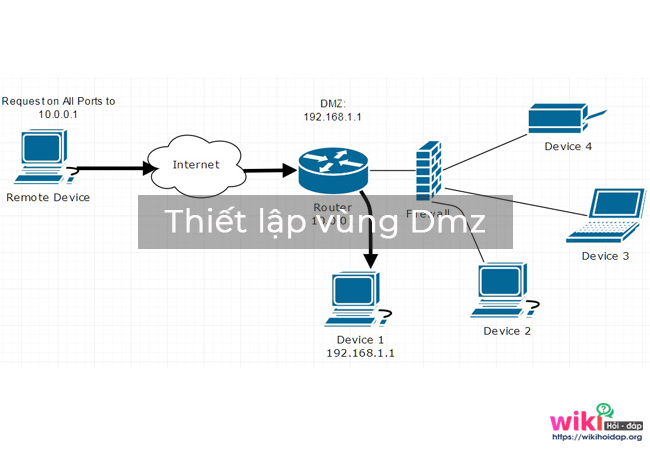

Có hai cách thiết lập vùng DMZ:

+ Đặt DMZ giữa 2 firewall, một để lọc các thông tin từ internet vào và một để kiểm tra các luồng thông tin vào mạng cục bộ.

+ Sử dụng Router có nhiều cổng để đặt vùng Dmz vào một nhánh riêng tách rời với mạng cục bộ

Mục đích thiết lập vùng mạng Dmz là gì?

Mục đích khi thiết lập một vùng Dmz là né sự tấn công từ bên ngoài và từ trong mạng nội bộ

ISA Server hỗ trợ thiết lập Dmz – là đơn vị lưu lượng Internet riêng rẽ từ mạng cục bộ. Dmz là khu vực bảo mật thực hiện ngăn những lưu lượng Internet cách xa hệ thống mạng cục bộ.

Thiết lập Dmz, bạn không thể phổ biến (public) server trên hệ thống mạng cục bộ. ISA Server làm việc phổ biến (public) server trong mạng cục bộ dễ dàng hơn. Nhưng khi phổ biến (public) server, thì các client Internet có thể truy cập được. Họ có thể truy cập dữ liệu trong mạng cục bộ, hệ thống mạng không an toàn.

Để thực hiện mục tiêu trên, bạn có thể tạo lớp mạng bảo mật bên ngoài của mạng cục bộ. Đó chính là Dmz. Dmz là vùng mà cả 2 mạng đều không thể kết nối được nếu không có sự đồng ý của nó. Nhưng nếu có

Như vậy, người ta dùng Dmz được làm lá chắn bảo vệ của hệ thống phòng thủ nhiều lớp cho mạng nội bộ của tổ chức, doanh nghiệp. Tuy nhiên, DMZ cũng có thể bị phá hủy và việc giữ gìn sự lành lặn của lá chắn này đòi hỏi bạn cần cài đặt, cấu hình, giám sát hoạt động đầy đủ và thường xuyên cho các firewall và server trong DMZ.

Vai trò của DMZ trong vùng mạng

DMZ là một vùng mạng trung lập giữa mạng nội bộ và mạng internet.

– DMZ là nơi chứa các thông tin cho phép người dùng từ internet truy xuất vào và chấp nhận các rủi ro tấn công từ internet.

– Các dịch vụ thường được triển khai trong vùng DMZ là: Mail, Web, FTP

Các cách thiết lập vùng mạng DMZ

Cách 1: Đặt DMZ giữa 2 firewall, một để lọc các thông tin từ internet vào và một để kiểm tra các luồng thông tin vào mạng cục bộ.

Cách 2: Sử dụng Router có nhiều cổng để đặt vùng DMZ vào một nhánh riêng tách rời với mạng cục bộ.

Trong quân đội DMZ là khu phi quân sự

Khu phi quân sự có tên tiếng anh viết tắt là DMZ, giới tuyến quân sự hay vùng phi quân sự (tiếng Anh: Demilitarized Zone, viết tắt DMZ) là khu vực, biên giới hoặc ranh giới nằm giữa hai hay nhiều lực lượng quân sự đối lập mà tại đó hoạt động quân sự không được phép tiến hành. Giới tuyến phi quân sự thông thường được hình thành bởi thỏa thuận song phương, đa phương hoặc hiệp định đình chiến, hiệp định hòa bình. Nói chung, giới tuyến phi quân sự nằm bao trùm lên đường kiểm soát và trên thực tế, hình thành biên giới giữa các quốc gia.

Một số khu DMZ trở thành vùng bảo tồn thiên nhiên một cách không có chủ ý. Lý do là vùng đất này nguy hiểm cho các hoạt động của con người và vì thế không bị con người can thiệp hay săn bắn. Ví dụ tiêu biểu là Khu DMZ bán đảo Triều Tiên ở vĩ tuyến 38.

Mặc dù có nhiều khu phi quân sự cũng là vùng trung lập mà không bên nào được phép kiểm soát cho dù là hành chính dân sự, vẫn có những trường hợp một khu vực phi quân sự được giao cho một bên kiểm soát toàn bộ, song không được triển khai quân sự trong vùng.

Cũng có khi các bên tham chiến chấp nhận đặt ra một vùng phi quân sự cho dù tranh giành lãnh thổ vẫn chưa ngã ngũ. Khu phi quân sự này là phương tiện cho các hoạt động hòa bình như trao đổi ngoại giao, thiết lập toà án quốc tế, cứu trợ dân thường, v.v..

Danh mục nội dung

Bảo mật hệ thống luôn là vấn đề quan trọng hàng đầu đối với các doanh nghiệp.Các bạn thường đặt câu hỏi khi bị các hacker thâm nhập sâu vào hệ thống mạng bên trong của doanh nghiệp thì ta cần có một giải pháp nào đó để hạn chế khả năng mạng internal bị tổn thương khi các “public server” như Web, Mail, FTP bị tấn công. Và DMZ là một câu trả lời cho vấn đề này.

Dmz là gì?

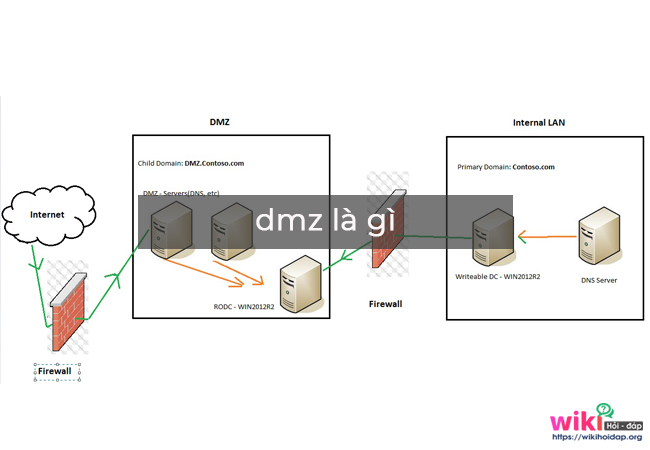

- DMZ (Demilitarized Zone) là 1 vùng nằm giữa LAN (Local Area Network) và internet.

- DMZ là nơi chứa các server và cung cấp các service cho các host trong LAN cũng như các host từ các LAN bên ngoài.

- DMZ là nơi chứa các thông tin cho phép người dùng từ internet truy xuất vào và chấp nhận các rủi ro tấn công từ internet.

Tại sao chúng ta nên dùng DMZ ?

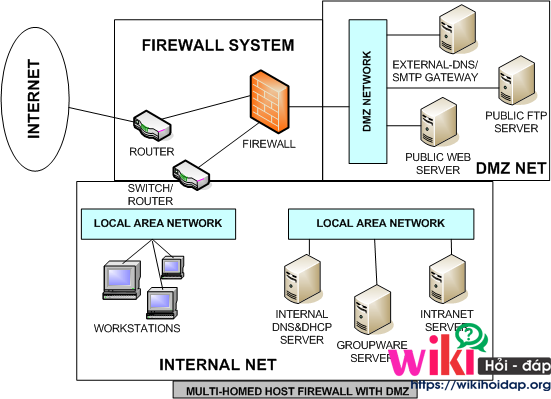

Hệ thống mạng nội bộ của một tổ chức thường bao gồm các server cung cấp các dịch vụ cơ bản như: Directory service(Active Directory, OpenLDAP...), DNS, DHCP, File/Print Sharing, Web, Mail, FTP. Trong đó thì các server Web, Mail, FTP thường phải cung cấp các dịch vụ của chúng cho cả những người dùng nằm bên trong và ngoài mạng nội bộ.

Như vậy, Nếu hacker từ mạng bên ngoài kiểm soát được các public server như Web, Mail, FTP? Rất có thể hacker sẽ dựa vào các server đã bị chiếm đoạt này để đánh vào các server khác (như DNS, DHCP, Directory Service…) cũng như thâm nhập sâu hơn vào các máy trạm bên trong

Vậy để giảm thiệt hại cho các host của LAN ta sẽ dùng DMZ. DMZ sẽ có đường mạng hoặc subnet mạng khác với mạng internal như vậy các host từ mạng LAN khác không thể truy cập đến các host trong LAN nhưng vẫn có thể sử dụng dịch vụ mà DMZ cung cấp.

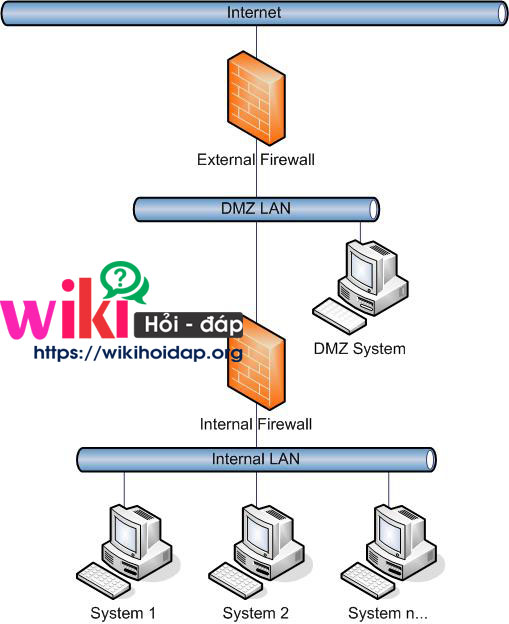

Giữa DMZ và mạng external ta có thể đặt một firewall để cho phép các kết nối từ external chỉ đến được DMZ.Còn giữa mạng internal và DMZ ta có thể đặt thêm một firewall khác để kiểm soát các lưu lượng từ DMZ đi vào internal.

Như vậy, cũng giống với vùng DMZ trong quân sự, DMZ ở đây đã tạo ra sự phân tách giữa hai bên đối nghịch nhau: mạng internal và mạng external. Và có thể nói rằng DMZ đã bổ sung thêm một lớp bảo vệ cách ly cho mạng internal khi mà hacker từ mạng ngoài chỉ có thể tiếp cận tới các máy nằm trong DMZ mà thôi.

Kiến trúc xây dựng DMZ ?

Hai mô hình cơ bản và thường gặp nhất là: single firewall và dual firewall.

Mô hình Single firewall

Bạn sẽ chỉ cần tới một thiết bị có ba NIC (network interface card). Trong đó, một NIC nối với mạng external, NIC thứ hai nối với mạng DMZ, và NIC còn lại nối với mạng internal.

Khi sử dụng single firewall để tạo DMZ, ta có khái niệm trihomed DMZ. Bạn cũng có thể tạo ra hai (hoặc nhiều hơn) vùng DMZ tách biệt có các network ID khác nhau bằng cách cách trang bị thêm số NIC tương ứng cho single firewall.

Mô hình Dual firewall

Bạn sẽ cần tới hai thiết bị firewall, mỗi firewall có hai NIC và được bố trí như sau:

– Firewall thứ nhất (được gọi là front-end firewall) có một NIC nối với mạng external (external interface) và NIC còn lại nối với DMZ (internal interface). Front-end firewall này có nhiệm vụ kiểm soát traffic từ Internet tới DMZ và mạng internal.

– Firewall thứ hai (được gọi là back-end firewall) có một NIC nối với DMZ (external interface) và NIC còn lại nối với mạng internal (internal interface). Back-end firewall này có nhiệm vụ kiểm soát traffic từ DMZ và Internet tới mạng internal.

Rõ ràng, so với single firewall thì giải pháp này tốn kém hơn về chi phí triển khai khi phải đầu tư tới hai thiết bị firewall tách biệt nhưng về mặt hiệu suất và độ an toàn cho hệ thống mạng sẽ được cải thiện.

Một số khuyến cáo cho rằng nên chọn hai firewall từ hai nhà cung cấp khác nhau với lời giải thích rằng nếu hacker có thể bẻ gãy firewall đầu tiên thì cũng khó khăn hơn trong việc phá vỡ firewall thứ hai bởi chúng được tạo nên theo những cách khác nhau.

Kết luận: DMZ được coi như là một trong các lá chắn bảo vệ của hệ thống phòng thủ nhiều lớp cho mạng nội bộ của tổ chức. Nhưng cũng giống như các lá chắn khác, nó vẫn có khả năng bị phá hủy và việc giữ gìn sự lành lặn của lá chắn này đòi hỏi bạn cần cài đặt, cấu hình, giám sát hoạt động đầy đủ và thường xuyên cho các firewall và server trong DMZ. Hy vọng rằng bài viết trên sẽ giúp bạn hiểu rõ hơn về DMZ.